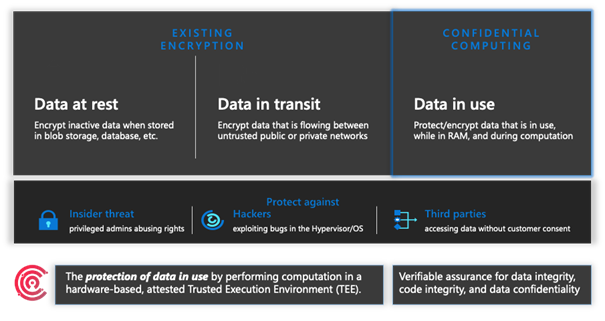

Avant de parler des Machines Virtuelles Confidentielles, parlons de l'informatique confidentielle. L'informatique confidentielle est un terme industriel défini par le Consortium Informatique Confidentielle (CCC), qui fait partie de la Fondation Linux. Il est dédié à la définition et à l'accélération de l'information confidentielle.

Le CCC définit l'informatique confidentielle comme suit :

« Protection des données en cours d'utilisation en effectuant un calcul dans un environnement d'exécution approuvé (TEE) basé sur le matériel attesté. » (TEE=Trusted Exécution Environment)

Ces TEE empêchent l'accès ou la modification non autorisés des applications et des données pendant le calcul, ce qui protège toujours les données. Les TEE sont un environnement approuvé qui garantit l'intégrité des données, leur confidentialité et l'intégrité du code.

Tout code extérieur à TEE ne peut pas lire ou falsifier les données à l'intérieur du TEE. Le modèle de menace d'informatique confidentielle vise à supprimer ou à réduire la capacité d'un opérateur fournisseur de cloud ou d'autres acteurs du domaine du locataire à accéder au code et aux données pendant son exécution.

Maintenant, parlons des Machines Virtuelles Confidentielles dans Azure. L’idée de cet article est de vous présenter ce service dans Azure qui s’adresse aux entreprises, au sein desquelles les demandes et exigences sont très fortes en termes de sécurité.

Depuis quelque temps, les machines virtuelles confidentielles ont vu le jour dans Azure et Microsoft ne cesse de les améliorer constamment.

Qu'est-ce qu'une machine virtuelle confidentielle Azure ?

Une Machine Virtuelle Confidentielle est une machine virtuelle qui utilise la technologie de chiffrement basée sur le matériel pour garantir un niveau de confidentialité élevé pour les données en cours d'exécution. Ces machines virtuelles confidentielles permettent d'exécuter des charges de travail sensibles.

Les avantages d'utiliser les machines virtuelles confidentielles

- Chiffrement Basé sur le Matériel (SGX) :

Les Machines Virtuelles Confidentielles exploitent la technologie Intel Software Guard Extensions (SGX) pour fournir un environnement sécurisé dans lequel les données sensibles peuvent être traitées de manière confidentielle. SGX permet d'isoler les zones de mémoire, créant ainsi des "enclaves sécurisées" où les données peuvent être traitées sans être exposées à d'autres parties de la machine virtuelle ou du système hôte.

Exemple :

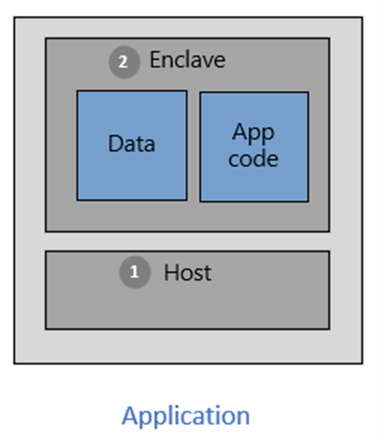

Dans cet exemple :

- L’hôte est le composant « non approuvé ». Votre application enclave s’exécute sur l’hôte. L’hôte est un environnement non approuvé. Lorsque vous déployez du code d’enclave sur l’hôte, ce dernier ne peut pas accéder à ce code.

- L’enclave est un composant « approuvé ». Le code de l’application, ainsi que ses données en cache et sa mémoire, s’exécutent dans l’enclave. L’environnement de l’enclave protège vos secrets et vos données sensibles. Faites en sorte que vos calculs sécurisés se produisent dans une enclave.

- Isolation des clés de chiffrement :

Les clés de chiffrement utilisées par les Machines Virtuelles Confidentielles sont stockées et traitées de manière sécurisée à l'intérieur des enclaves SGX, empêchant ainsi l'accès non autorisé même par les administrateurs du système. Cela renforce la sécurité des opérations de chiffrement et déchiffrement.

- Protection contre les attaques physiques :

Les Machines Virtuelles Confidentielles sont conçues pour résister aux attaques physiques telles que l'accès direct à la mémoire physique. Les données à l'intérieur des enclaves SGX restent protégées même en cas d'accès physique à la machine sous-jacente.

Et bien d’autres encore comme :

- Stratégies d’attestation personnalisables pour garantir la conformité de l’hôte avant le déploiement

- Chiffrement de disque de système d’exploitation confidentiel basé sur le cloud avant le premier démarrage

- Clés de chiffrement de machine virtuelle que la plateforme ou le client possède et gère

- Libération de clé sécurisée avec liaison de chiffrement entre l’attestation réussie de la plateforme et les clés de chiffrement de la machine virtuelle

- Instance de module de plateforme sécurisée (TPM) virtuelle dédiée pour l’attestation et la protection des clés et des secrets dans la machine virtuelle

- Fonction de démarrage sécurisé semblable au lancement fiable pour les machines virtuelles Azure

Limites

Les machines virtuelles ne supportent pas l'accélération réseau, ce qui les exclut donc aussi du chiffrement des VNET (accélération est un prérequis).

Certains services ne sont pas supportés : Backup et Site Recovery. Il faut donc prévoir sauvegarde dédiée

Les machines virtuelles confidentielles prennent en charge les tailles de machine virtuelle suivantes :

- Usage général sans disque local : série DCasv5, série DCesv5

- Usage général avec disque local : série DCadsv5, série DCedsv5

- Mémoire optimisée sans disque local : série ECasv5, série ECesv5

- Mémoire optimisée sans disque local : série ECadsv5, série ECedsv5

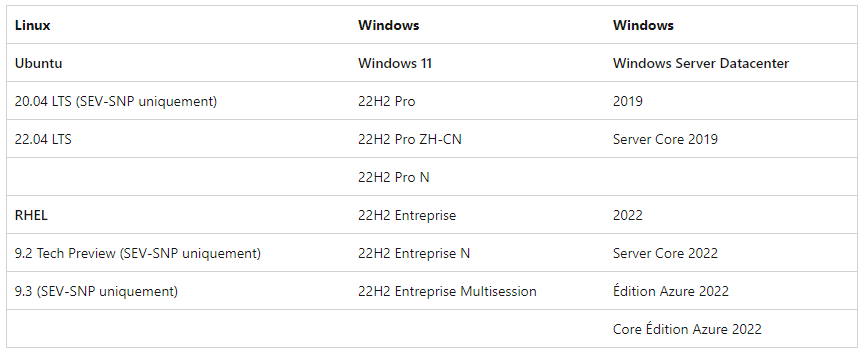

Les machines virtuelles confidentielles prennent en charge les OS suivants :

Conclusion

Les Machines Virtuelles Confidentielles Azure offrent une solution robuste pour répondre aux exigences de confidentialité et de protection des données dans le cloud.

En utilisant la technologie SGX, Azure renforce la sécurité des charges de travail sensibles, ouvrant la voie à de nouvelles possibilités pour l'exécution sécurisée de services et d'applications dans le cloud.

Cette avancée contribue à renforcer la confiance des entreprises et des utilisateurs dans l'utilisation des services cloud, tout en offrant un niveau de confidentialité élevé pour leurs données sensibles.

En adoptant les Machines Virtuelles Confidentielles Azure, les organisations peuvent bénéficier d'une approche plus sécurisée pour le traitement des informations sensibles, contribuant ainsi à la protection de la vie privée et à la conformité aux réglementations en matière de sécurité des données.

Pour aller plus loin... Azure machines virtuelles confidentielles vs AWS Nitro Enclaves

Ces deux services cloud sont très similaires, Azure VM Confidentielle et AWS Nitro Enclaves mettent toutes deux l'accent sur la sécurité, mais la certification et les garanties de conformité peuvent varier. Il est important de vérifier les certifications spécifiques pour répondre aux exigences de l'organisation.

Azure VM Confidentielle s'intègre naturellement dans l'écosystème Azure, tandis que Nitro Enclaves s'intègre avec l'écosystème AWS. Le choix entre les deux peut dépendre de l'ensemble d'outils et de services déjà utilisés par une organisation.

En bref, il n’y a pas de grand écart entre ces deux solutions, cela va essentiellement dépendre de vos besoins, et de ce que vous utilisez déjà dans le Cloud.

Nicolas VACCARO

Ingénieur Cloud